Projet pare-feu/routeur - pfSense

- Styven Zhang

- 5 juin 2020

- 6 min de lecture

Dernière mise à jour : 9 juin 2020

Installation et configuration de pfSense 2.4.5 sur VMware Workstation

I/ Introduction

Qu'est-ce que pfSense ?

PfSense est un routeur/pare-feu open source basé sur le système d'exploitation FreeBSD. Il utilise le pare-feu à états Packet Filter, des fonctions de routage et de NAT, permettant de connecter plusieurs réseaux informatiques. De plus, il comporte des outils et services libres équivalent aux routeurs professionnels propriétaires utilisés de nos jours. pfSense est parfait pour la sécurisation de réseau domestique ou de TPE.

Les topologies de type de connexion qu'on utilisera au cours de ce projet :

- Bridged

- Host-only

Bridged : type de connexion, le plus utilisé, permettant de connecter une machine virtuelle directement sur le réseau physique sur lequel est branchée la carte réseau physique de l’hôte.

Ce dernier crée un pont entre la carte réseau virtuelle de l’application de virtualisation et la carte réseau de votre hôte physique.

C’est en quelque sorte un partage de carte réseau, où le système d’exploitation de votre hôte physique partage sa carte physique avec le système d’exploitation de votre ou vos machines virtuelles.

Schéma :

Host-only : type de connexion, ne permettant pas de sortir vers un réseau extérieur, ni d’accéder au réseau local par l’intermédiaire de la carte réseau physique de la machine physique hôte.

Ce mode permet uniquement d’établir une connexion entre la machine virtuelle et la machine physique. Par l’intermédiaire de l’adaptateur virtuel de la machine virtuelle et l’adaptateur virtuel de la machine physique qui obtiendront des adresses IP via le serveur DHCP virtuel de l’hyperviseur, qui est ici pfSense.

Schéma :

II/ Procédure

Récupération de l'ISO sur le site officiel de pfSense Version : pfSense-CE-2.4.5-RELEASE-amd64.iso Source : https://www.pfsense.org/download/

Tips : N'oubliez pas d'extraire le fichier avant de pouvoir l'insérer dans votre machine virtuelle

Configuration de la VM avec 2 CPU, 2 Go de RAM, un DD de 128 Go, 1 carte réseau en "Bridged" et 1 carte réseau en "Host-only"

Pour la suite du projet, il faut passer la carte réseau Network Adapter 2 en "Custom" puis choisir "Host-only". Faire de même avec le Windows 10

Tout d'abord, allez dans le "Virtual Network Editor". On utilisera la "VMnet1" pour le projet. Cliquez par la suite sur "Change Settings"

Configuration du DHCP pour le VMnet1

Installation de pfSense 2.4.5 via l'ISO de la distribution 1. Accepter la licence et la distribution de pfSense

2. Installation de pfSense

Pour plus d'informations : https://www.pc2s.fr/pfsense-installation-et-configuration/

Sélection du clavier et création des partitions Sélectionnez la langue "French" en utilisant les flèches directionnelles du clavier

Sélectionnez ensuite "Continue with fr.kbd keymap"

Création des partition en mode automatique "Auto (UFS)"

Redémarrage du système à l'issue de l'installation Choisir "No" pour ne pas rentrer en Shell

Pour finir l'installation, choisir "Reboot" pour redémarrer le système

Configuration de la carte réseau en0 (WAN) en fonction du réseau La carte réseau en0 (WAN) est notre réseau Bridged, il n'y a pas de configuration nécessaire

Configuration de la carte réseau en1 (LAN) en IP statique 10.0.0.1/8

1. Entrez le chiffre 2 : il demandera de choisir qu'elle carte réseau configurer (en0 ou en1). Par conséquent, re entrez le chiffre 2

2. Attribuez l'adresse IP : 10.0.0.1

3. Rentrez le masque de sous-réseau : 8

4. Laissez vide le "Upstream gateway" : nous le rentrerons plus tard

Configuration d'un DHCP sur en1 (LAN) avec une plage de 10.0.0.10 à 10.0.0.20 A la suite de la configuration de la carte réseau en1 (LAN) Acceptez l'activation du DHCP server avec la touche "y"

Adressage de la plage du DHCP : - Début : 10.0.0.10 - Fin : 10.0.0.20

Création de la machine virtuelle sur Windows 10 pour effectuer les tests depuis le LAN

Tout d'abord, on regarde la configuration de notre Windows. Pour ce faire, rentrez dans le terminal en tapant "cmd" dans la barre de recherche, puis rentrez ipconfig

Résultat :

Nous apercevons que le Windows n'a pas accès à Internet et n'a pas une adresse IP distribué par notre carte réseau VMnet1. On va le changer manuellement. Pour ce faire, suivez la procédure suivante :

1. Faire un clic droit sur votre réseau, puis choisir "Ouvrir les paramètres réseau et Internet"

2. Cliquez sur "Centre Réseau et partage"

3. Cliquez ensuite sur "Modifier les paramètres de la carte"

4. Choisir l'interface réseau correspondant (ici c'est Ethernet0)

5. Puis modifiez le "Protocole Internet version 4 (TCP/IPv4)" en cliquant sur "Propriétés"

Résultat :

Attention : Pour avoir accès à Internet, il faut que la passerelle soit celui de notre pfSense qui est 10.0.0.1 ! C'est le mode de fonctionnement du type de connexion en mode "Host-only" et du Upstream gateway !

Pour terminer la configuration, cliquez sur "Ok"

Tests du LAN depuis Windows 10

Le ping a été effectué avec succès : nous arrivons à atteindre notre pare-feu/router pfSense

Vérification de l'IP de la VM qui est bien sur le réseau 10.0.0.0/8 Comme fait précédemment dans la partie "Configuration de la VM", l'IP de la VM est bien sur le réseau 10.0.0.0/8 (255.0.0.0)

Réalisation d'un test de navigation sur Internet Interface de google, le test de navigation a été établis avec succès

Navigation sur le serveur pfSense via le navigateur (http://10.0.0.1)

Saisie de l'identifiant admin et le mot de passe pfsense

Voici un visuel de l'interface de pfSense

Mise en place de l'interface de pfSense en français

Pour modifier pfSense en français, il faut se rendre dans "System / General configuration" Défilez vers le bas, vous trouverez la partie language (voir ci-dessous)

Tips : Ne pas oubliez d'enregistrer après chaque modification

Modification du mot de passe de pfSense

Pour modifier le mot de passe de pfSense, il faut se rendre dans "Système / Gestionnaire d'usagers / Utilisateurs", puis cliquez sur le petit icône de l'actions

Interface de modification de mot de passe

Tips : Ne pas oubliez d'enregistrer après chaque modification

Vérification des mises à jour du serveur (Update)

Les mises à jour se trouvent dans "Système / Mettre à jour / Mise à jour système

Notre système est bien à jour

Sécurisation de l'accès à pfSense en https

Pour sécuriser l'accès à pfSense en https, il faut se rendre dans "Système / Avancé / Accès administrateur"

Tips : Ne pas oubliez d'enregistrer après chaque modification

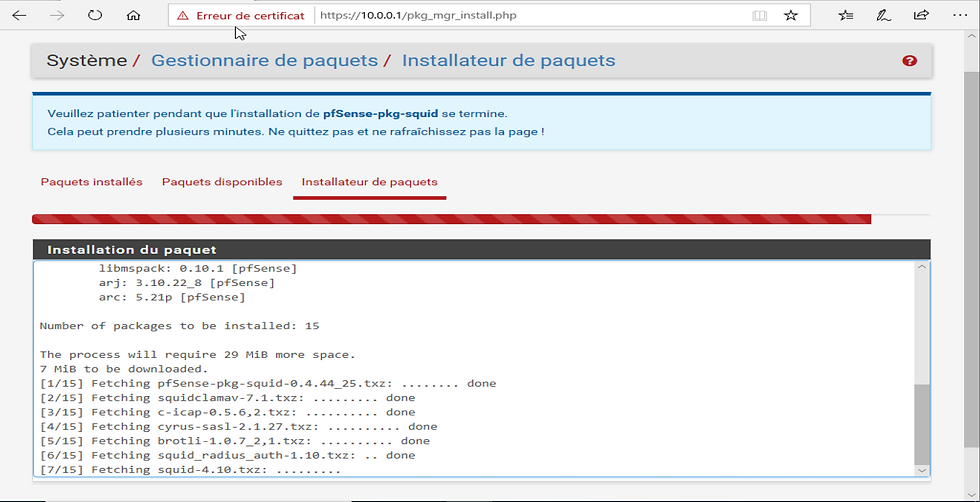

Installation et activation du paquet Squid (Server Proxy)

Pour installer le paquet Squid, il faut se rendre dans "Système / Gestionnaire de paquets / Paquets disponibles", puis tapez "squid" dans "le terme de recherche".

Cliquez ensuite sur "Install"

Installation des paquets

Les paquets de Squid ont été installé avec succès

Paramétrage d'un cache de 300Go et de 6Go pour les mises à jour

Pour paramétrer un cache de 300Go, il faut se rendre dans "Paquet / Proxy Server: Cache Management / Local Cache

Le cache par défaut est de 100Mo

On remplace ce dernier par 300Go

Pour paramétrer un cache de 6Go pour les mises à jour, il faut se rendre dans "Paquet / Proxy Server: Remote Proxy Settings / Modifier / Remote Cache

Attribution d'un nom pour le cache : MAJ

Au niveau du poids, nous rentrons 6000 pour 6Go

Tips : Ne pas oubliez d'enregistrer après chaque modification

Activation de l'antivirus ClamAV

Pour activer l'antivirus ClamAV, il faut se rendre dans "Paquet / Proxy Server: Antivirus / Antivirus

Cochez "Enable AV"

Tips : Ne pas oubliez d'enregistrer après chaque modification

Planification et automatisation des tâches avec Cron --> Planification d'une tâche d'arrêt automatique

Installation du paquet Cron depuis le "Package Manager"

2. Pour accéder au Cron, il faut se rendre dans "Services / Cron / Settings", voici une liste des tâches déjà planifiées.

3. Ajoutons une tâche pour planifier un arrêt automatique de pfSense avec le bouton "Add"

Par exemple : Tous les jours à 14h15

Sur la racine du démarrage de pfSense : /sbin/shutdown/ - r now (commande permettant l'arrêt)

15 14 * * * root /sbin/shutdown -r now

Réalisation d'un test du bon fonctionnement de la tâche Le test a été effectué avec succès : pfSense s'éteint automatiquement et redémarre quelques minutes après

Pour plus d'informations :

Paramétrage du proxy sur la VM de test (http://10.0.0.1:3128)

Avant de paramétrer le proxy, nous allons générer un certificat. Pour ce faire, se rendre dans "Système / Gestionnaire de certificats/ ACs", puis cliquez sur "Ajoutez"

Nom descriptif du certificat : Test AC

Le certificat a bien été crée

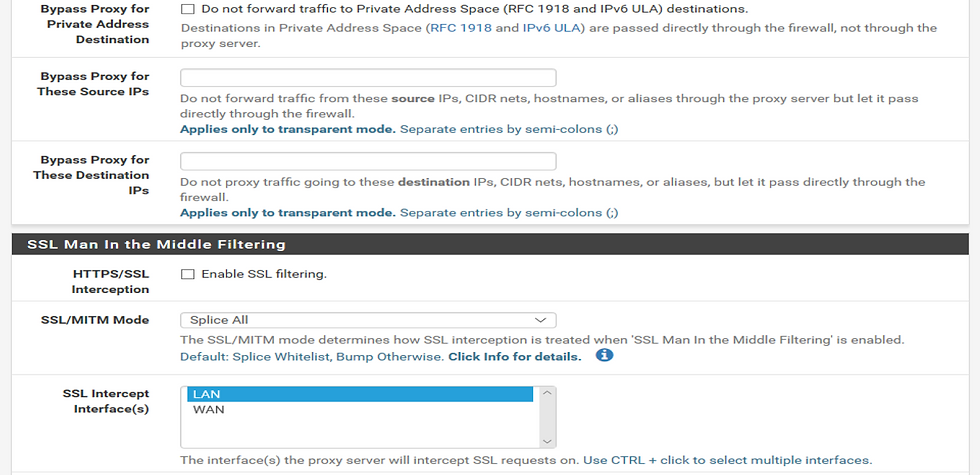

Pour paramétrer le proxy Squid, il faut se rendre dans "Paquet / Proxy Server: General Settings / General"

Pour la suite du paramétrage du proxy, il faut avoir également installé le paquet squidguard

Activer SquidGuard en cochant "Enable"

Cochez "Enable log" et "Enable log rotation"

Cochez "Enable Blacklist" et insérer dans Blacklist URL :

Allez par la suite dans l'onglet "Blacklist", cliquez sur "Download" pour télécharger les listes de filtrage

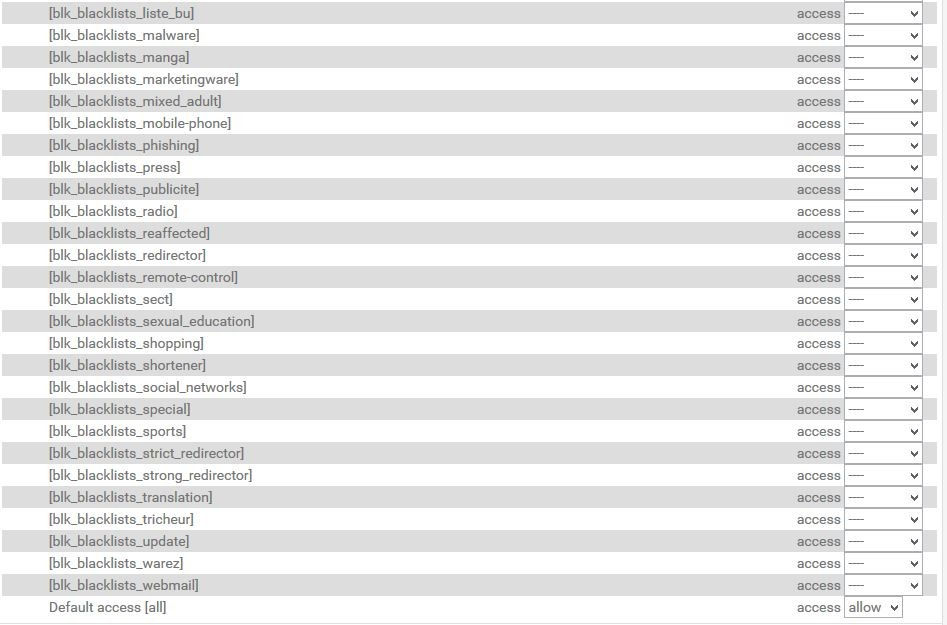

Onglet "Common ACL", cliquez sur "Target Rules List", puis sur le "+"

Sélectionner les catégories à bloquer et/ou à autoriser

Important :Sélectionner "Allow" pour Default access [all]

Cochez “Do not allow IP addresses in URL” et “Use SafeSearch engine”

Les catégories de filtrages ont été bien enregistrées dans "Target Rules"

Pour valider les paramétrages, retournez sur l'onglet "General settings" et cliquez sur "Apply"

Tips :

Il est indispensable de cliquer sur "Apply" après chaque modification de la configuration

Ne pas oubliez d'enregistrer après chaque modification

Réalisation d'un nouveau test de navigation sur Internet

Réalisation des téléchargements (ISO Linux) pour vérifier la mise en cache

Commentaires